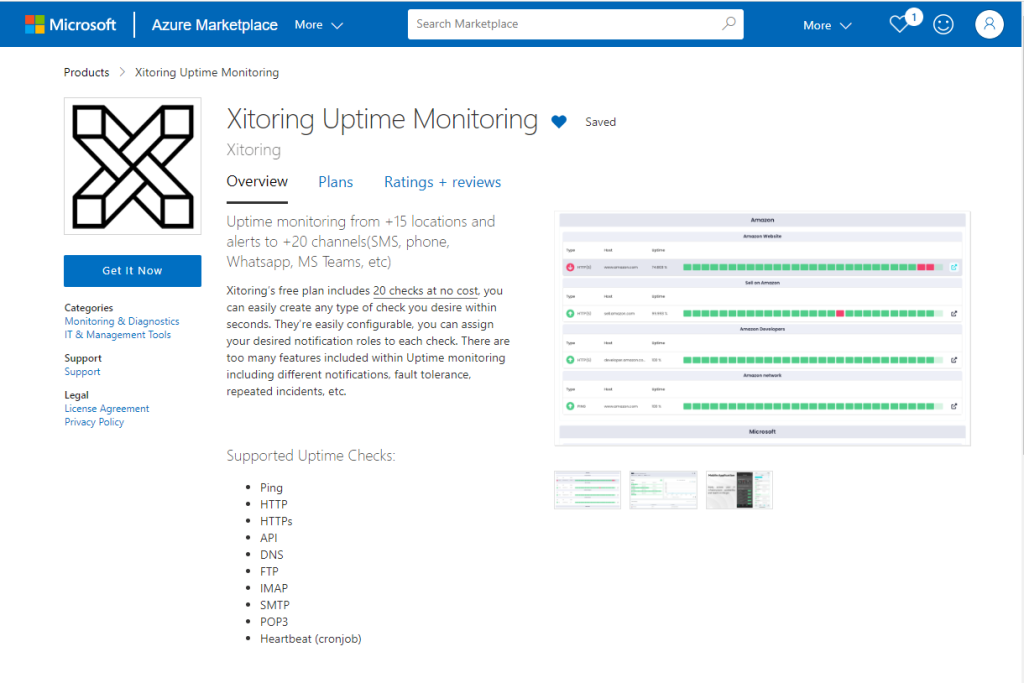

Nous sommes ravis d'annoncer nos dernières nouveautés introduites en février, les versions v2.19 et v2.20. Vous pouvez toujours accéder à notre Notes de mise à jour sur les documents.

Nouvelles intégrations :

Deux nouvelles intégrations étonnantes pour Xitogent v2.6, Microsoft IIS, et PostgreSQL sont introduites ! Une liste complète des intégrations actuelles Intégrations de serveurs.

Surveillance de l'IIS

Si IIS est réputé pour ses performances, il n'est pas à l'abri de problèmes tels que les goulets d'étranglement, les pannes ou la surutilisation des ressources. Négliger la surveillance peut entraîner une dégradation des performances, des failles de sécurité et des temps d'arrêt pour vos sites web et vos applications. Pour garantir le bon fonctionnement de votre serveur IIS, vous devez le surveiller et l'ajuster en permanence.

La surveillance de Microsoft IIS est disponible sur les serveurs Windows utilisant Xitogent > 2.6.

En savoir plus Surveillance de l'IIS.

Surveillance de PostgreSQL

Bien que PostgreSQL excelle en termes de performances, il est sensible aux goulots d'étranglement, aux pannes et à l'épuisement des ressources. Négliger la surveillance peut entraîner une dégradation des performances, une sécurité compromise et une indisponibilité du site web. Pour assurer le bon fonctionnement de votre base de données PostgreSQL, il est impératif de la surveiller et de l'optimiser en permanence.

La surveillance de PostgreSQL est disponible sur les serveurs Linux et Windows utilisant Xitogent > 2.6.

Traduction de la page d'état

Des possibilités infinies de traduire facilement la page d'état dans votre langue à l'aide d'un éditeur de page ! Pour une meilleure expérience, nous avons publié quelques modèles pour l'allemand, l'italien, le turc, le français et l'espagnol afin que vous puissiez facilement les modifier ou les utiliser. Pour toutes les langues, vous pouvez utiliser le modèle anglais et modifier les variables à votre guise !

Gestion des déclencheurs

Il est désormais très facile de gérer tous les déclencheurs pour tous les contrôles du temps de fonctionnement et tous les serveurs en un seul endroit, d'ajouter ou de supprimer facilement des rôles de notification en masse, d'identifier les déclencheurs auxquels aucun rôle de notification n'a été attribué, et bien plus encore !

Rapports personnalisés sur le temps de fonctionnement

Exportez facilement des rapports PDF pour vos contrôles de temps de fonctionnement, filtrés par groupe ou par type, pour la période souhaitée !

Inviter les coéquipiers

Il n'est pas nécessaire de créer un profil complet pour les coéquipiers, de fournir leurs adresses électroniques et leurs niveaux d'accès, et de les laisser s'inscrire par eux-mêmes. Cette fonctionnalité vous permet d'inviter vos coéquipiers plus rapidement et plus efficacement.

Changements mineurs et corrections de bugs

Plus de 30 corrections de bogues et de nombreux changements majeurs pour améliorer votre expérience avec Xitoring. Vous pouvez consulter toutes les modifications et les corrections de bogues sur la page note de mise à jour.

Ces mises à jour ont pour but de vous offrir une expérience de contrôle plus robuste et plus transparente. Vos commentaires sont précieux, alors n'hésitez pas à nous faire part de vos réflexions ou à nous signaler tout problème que vous pourriez rencontrer.

Merci de faire partie de la communauté Xitoring. Nous nous réjouissons de pouvoir continuer à améliorer votre parcours de surveillance.