Der Betrieb eines Online-Shops ist spannend - bis zu dem Tag, an dem er offline geht.

Vielleicht ist es ein plötzlicher Anstieg des Verkehrsaufkommens.

Vielleicht hat der Hosting-Anbieter Probleme.

Vielleicht ist ein Plugin-Update nicht so verlaufen, wie Sie es sich erhofft haben.

Was auch immer der Grund sein mag, Ausfallzeiten tun weh. Mit jeder Minute, in der ein Shop nicht verfügbar ist, können Kunden nicht einkaufen, Anzeigen werden weiterhin ausgegeben, Warenkörbe werden aufgegeben, und der Ruf, den Sie sich hart erarbeitet haben, leidet darunter.

Wenn Sie ein Shopify- oder WooCommerce-Besitzer sind oder einen vollständig benutzerdefinierten Shop betreiben, ist die Überwachung der Betriebszeit nicht nur ein technisches Detail, sondern auch eine Frage der Umsatzsicherung. In diesem Leitfaden erläutern wir, was die Überwachung der Betriebszeit ist, warum sie wichtig ist und wie Shopbetreiber (auch technisch nicht versierte) sie richtig implementieren können.

Warum die Überwachung der Betriebszeit für den eCommerce wichtiger ist, als Sie denken

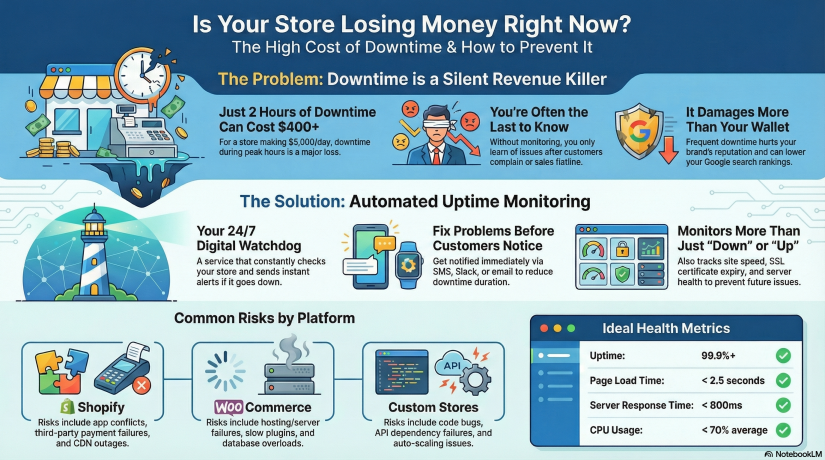

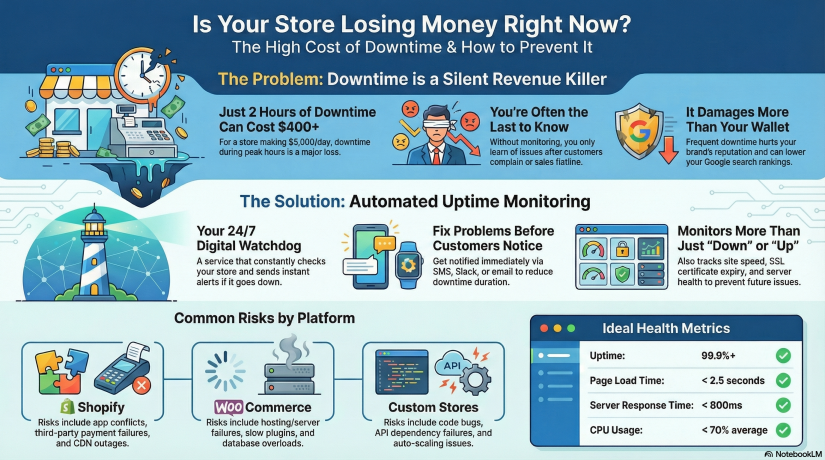

Machen wir uns ein kurzes Bild.

Stellen Sie sich vor, Ihr Geschäft macht $5.000/Tag im Verkauf.

Das ist ungefähr $208/Stunde.

Stellen Sie sich nun vor, Ihr Geschäft fällt aus, nur weil 2 Stunden in der Hauptverkehrszeit.

Sie haben gerade verloren über $400 ohne zu wissen, dass es passiert ist - und Kunden, die versucht haben, bei Ihnen zu kaufen, kommen möglicherweise nicht wieder.

Und jetzt steigern Sie das bei Veranstaltungen wie:

-

Schwarzer Freitag / Cyber Monday

-

Produkteinführung

-

Viraler Moment in den sozialen Medien

-

Bezahlte Werbekampagne

-

E-Mail-Marketing-Kampagne

-

Ansturm auf die Ferienzeit

Bei stark frequentierten Veranstaltungen können schon 30 Minuten Ausfallzeit Tausende von Euro kosten.

Aus diesem Grund ist die Überwachung der Betriebszeit so wichtig. Sie ermöglicht es Ihnen,:

- Erkennen Sie sofort, wenn Ihr Geschäft ausgefallen ist - bevor Ihre Kunden es tun

- Kürzere Ausfallzeiten durch schnellere Reaktion auf Vorfälle

- Verhinderung von Umsatzverlusten und Schutz des Markenvertrauens

- Verfolgen Sie die Leistung im Laufe der Zeit mit echten Überwachungsmetriken

- Verlässlichkeit aufbauen - wichtig für SEO und Kundentreue

Google berücksichtigt sogar die Zuverlässigkeit der Website bei der Bewertung. Suchmaschinen mögen keine unzuverlässigen Websites - wenn Crawler Ihren Shop wiederholt nicht finden, wird Ihre Platzierung kann Tropfen.

Was genau ist Uptime Monitoring?

Uptime Monitoring ist ein Dienst, der Ihre Website ständig überprüft, um sicherzustellen, dass sie erreichbar ist und funktioniert. Wenn etwas nicht funktioniert - Serverabsturz, DNS-Problem, Ausfall des Zahlungsgateways - werden Sie sofort per E-Mail, SMS, Push, Slack, Telegram oder über andere Kanäle informiert.

Betrachten Sie die Überwachung der Betriebszeit als 24/7 Sicherheit für Ihr Online-Geschäft.

Die meisten Website-Besitzer gehen davon aus, dass das Hosting eine Überwachung beinhaltet. Das ist aber nicht der Fall. Hosting-Unternehmen garantieren nur die Betriebszeit der Infrastruktur (bis zu einem gewissen Grad), aber sie alarmieren Sie nicht aktiv, wenn Ihre Website ausfällt.

Mit der Überwachung der Betriebszeit wissen Sie Bescheid:

✔ Wenn Ihre Website unerreichbar wird

✔ Wenn sich die Reaktionszeiten verlangsamen

✔ Wenn SSL demnächst abläuft

✔ Wenn die Serverressourcen überlastet sind

✔ Wenn Plugins oder Themes Fehler verursachen

Ohne Überwachung wissen Sie erst Bescheid, wenn sich Kunden beschweren - oder schlimmer noch, wenn Sie Ihr Umsatz-Dashboard überprüfen und feststellen, dass etwas nicht stimmt.

Shopify vs. WooCommerce vs. Custom Stores - Unterschiedliche Stores, unterschiedliche Risiken

Schauen wir uns die typischen Risiken an, denen jede Plattform ausgesetzt ist.

Shopify-Geschäfte

Shopify ist stabil, wird gehostet und kümmert sich um die Infrastruktur - aber das bedeutet nicht, dass es nicht zu Ausfällen kommen kann. Zu den Risiken gehören:

-

Konflikte mit Themen oder Anwendungen

-

CDN-Ausfälle

-

Regionale Ausfallzeiten

-

Zahlungsausfälle von Dritten

-

DNS-Fehlkonfiguration

-

Shop aufgrund von Abrechnungs- oder Richtlinienproblemen deaktiviert

Shopify kümmert sich um das Hosting, Sie müssen sich um die Überwachung kümmern.

WooCommerce-Geschäfte (WordPress)

WooCommerce gibt Ihnen mehr Kontrolle - aber mit der Kontrolle kommt die Verantwortung. Risiken:

-

Hosting-/Server-Ausfallzeiten

-

Langsame Leistung durch umfangreiche Plugins

-

Caching-Probleme

-

Abgelaufene SSL-Zertifikate

-

Anfälligkeit oder Malware-Angriffe

-

Überlastung der Datenbank bei Verkehrsspitzen

WooCommerce-Geschäfte müssen überwachen Server + Website + SSL + DNS + Leistung.

Maßgeschneiderte Läden

Zoll ist unbegrenzt - aber auch unberechenbar. Zu den Risiken gehören:

-

Bugs oder Probleme bei der Bereitstellung

-

API-Abhängigkeitsfehler (Stripe/PayPal-Fehler unterbrechen den Checkout)

-

Instabilität von Hosting oder VPS

-

Cache-Fehlkonfigurationen

-

Ausfall der automatischen Skalierung

-

Cron-Aufträge brechen

-

Fehler im benutzerdefinierten Code

Zolllager benötigen die der umfassendste Überwachungsansatz.

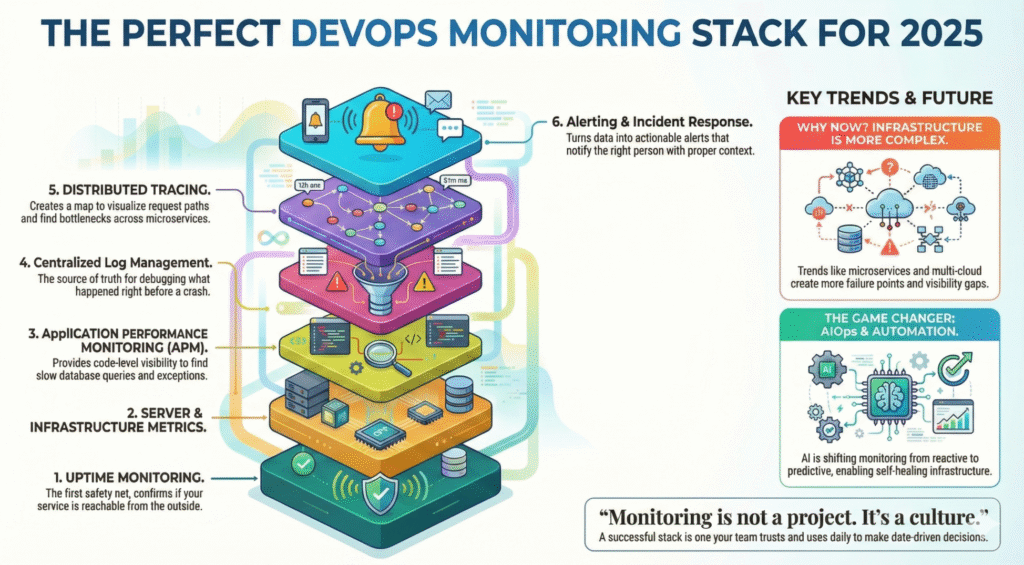

Die 3 Ebenen der Überwachung, die jedes Geschäft benötigt

1. Überwachung der Website-Betriebszeit

Prüft Ihre URL alle X Sekunden aus mehreren Regionen.

Eine gute Überwachung testet mehr als “Lädt die Seite?”. Es wird testen:

Wenn etwas kaputt geht, werden Sie benachrichtigt innerhalb von Minuten.

2. Server/Hosting-Überwachung (WooCommerce & Custom Stores)

Verfolgt tiefergehende Infrastrukturmetriken wie z. B.:

| Metrisch |

Warum das wichtig ist |

| CPU-Last |

Spikes verursachen langsamen Checkout und Abstürze |

| RAM |

WordPress + Plugins = Speicherhunger |

| Festplatte |

Volle Festplatte = sofortiger Abbruch der Website |

| Netzwerk |

Paketverluste = regionale Ausfälle |

| Durchschnittliche Belastung |

Leistungsverschlechterung vorhersagen |

Dies ist der Punkt, an dem Plattformen wie Xitoring nützlich werden.

Sie können beides überwachen Betriebszeit + Serverzustand an einem Ort, das heißt, Sie erkennen Probleme frühzeitig. bevor die Website untergeht.

3. Überwachung von SSL, DNS und Domänen

Kleine Dinge, die Ladenbesitzer vergessen, aber sie machen Websites sofort kaputt:

-

SSL-Ablauf = Browser blockieren Besucher

-

DNS-Fehlkonfiguration = Website unerreichbar

-

Ablauf der Domäne = Geschäft über Nacht offline

Ihr Geschäft könnte perfekt sein - aber SSL ist abgelaufen = tote Website.

Die Überwachung verhindert dies.

Wie Uptime Monitoring Tools funktionieren (einfache Aufschlüsselung)

So läuft ein System zur Überwachung der Betriebszeit ab:

-

Sie fügen dem Dashboard Ihre Shop-URL hinzu

-

Der Monitor pingt Ihre Website alle paar Sekunden/Minuten aus verschiedenen Regionen der Welt an.

-

Wenn dies fehlschlägt (Zeitüberschreitung/500-Fehler/langsame Antwort/SSL-Problem), wird eine zweite Stelle überprüft

-

Nach der Bestätigung werden sofort Benachrichtigungen gesendet

-

Ein detaillierter Bericht protokolliert Dauer, Ursache und Lösungszeit

Das bedeutet, dass Sie Ihre Website nicht ständig manuell überprüfen müssen - das System überwacht sie für Sie.

Überwachung für Ihr Geschäft einrichten - Schritt für Schritt

Selbst wenn Sie technisch nicht versiert sind, ist die Einrichtung einfach.

Für Shopify-Shops

Keine Servereinrichtung erforderlich - überwachen Sie einfach Ihre Front-URL.

-

Fügen Sie Ihre Shop-Domain hinzu

-

Wählen Sie Alarmkanäle (E-Mail/SMS/Telegram/Slack)

-

Überwachung der Reaktionszeit aktivieren

-

SSL-Ablaufüberwachung hinzufügen

-

Kontrollintervalle festlegen (1-5 Minuten empfohlen)

Optionaler erweiterter Schritt: Überwachung bestimmter URLs (Kasse, Add-to-cart, Zahlungsseite)

Für WooCommerce-Geschäfte

Sie sollten Folgendes überwachen Website + Server + Datenbank.

-

Fügen Sie Ihre Shop-Domain zur Überprüfung der Betriebszeit hinzu

-

Server-Agent installieren (bei VPS-Hosting)

-

Überwachung der Ressourcennutzung (CPU/RAM/Festplatte)

-

MySQL-Datenbank-Monitor hinzufügen

-

Plugin-/Theme-Update-Benachrichtigung einschalten

-

REST-API-Endpunkte überwachen

-

SSL- und DNS-Überwachung hinzufügen

Bonus: Erstellen Sie eine Statusseite um den Verlauf der Betriebszeit öffentlich anzuzeigen.

Für Custom Stores

Erstellen Sie einen mehrschichtigen Aufbau:

-

Überwachung der HTTP-Betriebszeit

-

Ping-Überwachung

-

Anschlussüberwachung (80/443/DB/Redis)

-

Server-Ressourcenprotokolle

-

Überwachung von API-Endpunkten

-

Überwachung von Cron-Jobs/Warteschlangen

-

Synthetische Tests für Schlüsselströme

Ein einfaches Testbeispiel:

Kann ein Benutzer ein Produkt hinzufügen → zur Kasse gehen → die Zahlung abschließen?

Die synthetische Überwachung kann dies automatisch simulieren.

Wie Xitoring helfen kann (natürlich integriertes Beispiel)

Während viele Tools Websites überwachen können, profitieren eCommerce-Geschäfte am meisten von einer Plattform, die Folgendes unterstützt Betriebszeit + Serverüberwachung + Warnungen + Statusseiten - alles zusammen.

Mit Xitoring können Sie:

-

Uptime-Checks für Shopify/WooCommerce/Custom Shops hinzufügen

-

Überwachen Sie CPU, RAM, Festplatte und Netzwerk Ihrer Server

-

Erstellen Sie öffentliche oder private Statusseiten

-

Erhalten Sie Warnmeldungen per E-Mail, SMS, Slack, Telegram & mehr

-

Erkennen von Anomalien durch KI-gestützte Erkenntnisse

-

Vermeiden Sie Ausfallzeiten durch automatische Warnungen, bevor ein Fehler auftritt

Anstatt mit mehreren Tools zu jonglieren, erhalten Sie einen umfassenden Überblick über den Zustand Ihres Geschäfts.

Keine Werbung - nur ein realistisches Beispiel dafür, wie Ladenbesitzer den Stress der Ausfallzeiten reduzieren.

Reale Ausfallzeitszenarien und wie Überwachung Sie rettet

Szenario 1 - Traffic-Spitze lässt WooCommerce abstürzen

Schwarzer Freitag + gemeinsames Hosting = Serverüberlastung.

Ohne Überwachung:

Man merkt es erst, wenn man verärgerte E-Mails erhält oder der Umsatz einbricht.

Mit Überwachung:

CPU/RAM-Spitzenalarm → Erhöhung der Serverleistung → Vermeidung von Ausfallzeiten.

Szenario 2 - Shopify App bricht den Checkout ab

Eine neu installierte Upsell-App steht in Konflikt mit Ihrem Thema.

Bei der Überwachung werden sprunghaft ansteigende Antwortzeiten und Checkout-Fehler festgestellt. Sie stellen das Backup schnell wieder her - keine größeren Einnahmeverluste.

Szenario 3 - Benutzerdefinierte Site SSL läuft ab

Browser-Warnungen verhindern Konversionen. Das lässt sich leicht verhindern.

Die Überwachung warnt Sie Tage oder Wochen im Voraus. Krise vermieden.

KPIs, die Ladenbesitzer verfolgen sollten

Stabil und schnell zu bleiben:

| KPI |

Ideales Ziel |

| Betriebszeit |

99.9%+ Minimum |

| Ladezeit der Seite |

< 2,5 Sekunden |

| Reaktionszeit |

< 800ms Durchschnitt |

| SSL-Ablauf |

> 30 Tage vor der Erneuerung |

| CPU-Last |

< 70% durchschnittliche Belastung |

| Fehlerquote |

So nah wie möglich an 0% |

Selbst Anfänger können diese verfolgen.

Bewährte Praktiken, damit Ihr Geschäft online und schnell bleibt

- Überwachung rund um die Uhr - verlassen Sie sich nicht auf manuelle Kontrollen

- Testen Sie die Betriebszeit von mehreren globalen Standorten aus

- Überwachung kritischer Benutzerströme, nicht nur der Homepage

- Verwenden Sie ein CDN und Caching für schnellere Antwortzeiten

- Überwachen Sie stets den Ablauf von SSL, DNS und Domänen

- Plugins/Themes auf dem neuesten Stand halten und sichern

- Einstellung der Alarmierung über mehrere Kanäle (E-Mail + SMS/Telegram)

Ein Überwachungsinstrument ist Ihr Sicherheitsgurt. Sie hoffen, dass Sie ihn nie brauchen - aber wenn Sie ihn brauchen, rettet er Sie.

Am Ende!

Unabhängig davon, ob Ihr Online-Shop auf Shopify, WooCommerce oder einer benutzerdefinierten Plattform läuft, ist die Überwachung der Betriebszeit einer der einfachsten und klügsten Schritte zur Sicherung der Einnahmen. Irgendwann wird es zu Ausfällen kommen. Entscheidend ist, wie schnell Sie davon erfahren und wie schnell Sie sie beheben.

Überwachung ist nicht nur technische Infrastruktur - Es geht um den Schutz des Geschäfts.

Es geht darum, den Ruf zu wahren.

Es ist eine Einkommensversicherung.

Und zum Glück ist es heute einfacher denn je, sie einzurichten.

Nehmen Sie sich 10 Minuten Zeit, fügen Sie eine Überwachungseinrichtung hinzu, verbinden Sie Alarme - Sie werden es Ihnen in Zukunft danken.